|

|

通信とネットワークの基礎知識

|

通信とネットワークTCP/IPとはTCPとUDP上位プロトコルとポート番号IPアドレスとは〜その1IPアドレスとは〜その2IPアドレスとは〜その3回線の種類についてISPの選択ネットワークの構築ルーターの設定〜その1ルーターの設定〜その2ドメイン名について名前解決とネームサーバーダイナミックDNS |

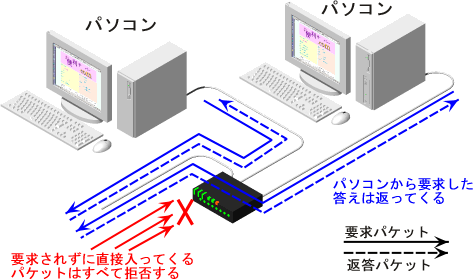

ここはどうしても避けて通れませんサーバー を運用する以上、「通信とネットワークの勉強」を避けて通ることはできません。 TCP/IP によって世の中のコンピュータの通信手段や通信環境が統一され、パソコン側の設定も非常に単純化されたおかげで、パソコンユーザーは、ネットワークや プロトコル の知識がなくとも手軽にインターネットを楽しめる世の中になりました。 ところが、 クライアント 用途がほとんどである「パソコンライフ」が手軽であることとは対照的に、そこに様々なデータを供給する側の「サーバー」を構築する場合には、かなりの知識が必要になります。 その卑近な例をひとつ紹介しましょう。 身近なパソコンネットワークの例はいうまでもなく、 LAN です。 LANは会社や学校、家庭内など、外部とは隔てられたネットワークです。 つまり、LANに接続されたパソコンを扱うのは「素性のわかっている信頼の置ける人達」です。従って、LANを利用するうえでのルールが伝わり易く、トラブルが起きても自分達で簡単に解決できるものです。 そのため、LANの内部では セキュリティ 対策は通常行う必要はありません。 ところがLANの規模が大きくなると少し事情が変わってきます。例えば一つの会社であっても、数百人以上の従業員がいくつもの部署とフロアに分かれて仕事をしているオフィスビルを想像してください。 このくらいの人数規模になってくると、全員が顔見知りという訳にはいきません。変わった性格の人もいるでしょうし、ひょっとしたら自社の情報を外部に流して小遣い稼ぎをしている人も紛れ込んでいるかもしれません。また、同じ会社内とはいえ、部署内で秘密にしておかなければならない事柄も増えてくるでしょう。 こうなると、ルールによる意思統一や、話し合いによるトラブル解決は難しくなりますから、LAN内でのセキュリティ対策や通信制限を設けなくてはならなくなります。 更に一歩進んで、このLANが外部のインターネット空間、すなわち WAN と接続するようになるともっと大変です。 WAN空間は、はっきりいって「無法地帯」です。パソコン端末や サーバー機 を無差別に狙う「攻撃 パケット 」、セキュリティホールを探索する「ポートスキャンパケット」などの、始末に負えない通信データがひっきりなしに行き交う世界です。 ここまでくるとWANとLANの境界に「ファイヤーウォール」と呼ばれる防御壁を作るなど、より一層のセキュリティ対策が必要になります。 と、ここまでの作業ならば、実は通信の知識はあまり必要ではありません。例えば通信のイロハをほとんど知らない人でも、教本や雑誌などの解説のとおりにパソコンの設定を行えば、LAN内のセキュリティ対策程度ならばなんとかなるでしょう。ファイヤーウォールにしても、最初からそういう対策のなされた ルーター などを導入すれば済むだけの話です。 さて、下の図は、家庭内LANなどからルーターを介して外部と接続する一般的な例です。

公開サーバー機がLAN内に存在しない場合のルーターの動作 図を見てもらえればお分かりのように、このようなネットワーク構成では、LAN内部のパソコンから、外部に対して行う要求 パケット は すべてルーターを通過させる |

||||||||

|

|

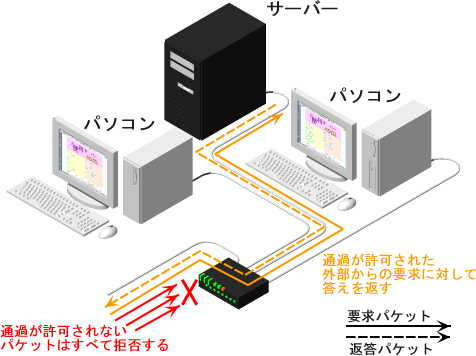

という単純な制御と、それに対する返答パケットのみ すべてルーターを通過させる という単純な制御設定がなされています。 それに加えて、LAN内部のパソコン側からの要求とは関係ないパケットは すべて遮断する という設定が施されています。要するに、 すべてを通過させるか、すべてを遮断するか という「二者択一」の設定ですから、ルーターにとっても、それを設定する人間にとってもこんな楽なことはありません。 ところが、このLANの中に 公開サーバーが含まれると事態は一変します。 下の図をご覧ください。

公開サーバー機がLAN内に存在する場合のルーターの動作 LAN内に公開サーバーを設置し、運用する場合には、図のようにルーターは 「サーバー機が外部から受け入れてよいパケット」と「外部から受け入れてはいけないパケット」の選別を行わなければなりません 。 |

||||||||

| LinuxOS で構築したサーバーは、このような攻撃に対して防御能力が高いのですが、サーバー自身がその防御のために働かなければなりません。結局はサーバーの処理能力の低下の原因になると考えられるため、やはりルーターできちんとパケット選別は行うべきでしょう。 |

もっとも、外部からのパケットのすべてをサーバー機に通過させてしまうという、簡単で荒っぽい

DMZ

という方法もあります

これならばパケットの種類やルーターの細かい設定の方法を知らなくても公開サーバーを運用させることは 一応 可能です。 しかしこの方法では、公開サーバーは攻撃パケットやポートスキャンの餌食ですし、一歩間違えば同じネットワーク内のパソコンも危険に晒されることになります。 従ってこのような「乱暴な」方法は、緊急時の短時間の使用ならまだしも、長期間に渡ってサーバーを運用するのであれば、望ましい方法とはいえません。 という訳ですから、自宅で公開サーバーを安全に運用するためには、自宅内のパソコンやサーバーを危険にさらさないための通信とネットワークの知識を身に付ける必要があるわけです。 ここでは、通信パケットのフィルタリングを例に、 |

||||||||

|

管理人おススメの

ネットワーク解説書です ↓ |

サーバーの構築には通信とネットワークの知識が不可欠 ということを説明しました。 しかしこれはほんの一例を示したに過ぎません。 通信とネットワークの知識は、単に公開サーバーをLANに設置するためだけではなく、公開サーバーの設定そのものにも必要になります。 また、この知識をしっかり身に付けておけば、「パソコンがインターネットにつながらない」といった日常的なトラブルに対しても確実に対処できるようになりますから、覚えておいて損はありません。 ただ、これまで通信について全く意識したことがない人にとっては、これから説明する内容を理解することは容易なことではないかもしれませんから、それなりの気合は必要です。では、 |

||||||||

|

Linuxとネットワークの初心者にオススメです!

↓ |

心と頭の準備がよろしければ、次のセクションに進みましょう。

|

|

|

Next>>

TCP/IPとは

|

| このサイトは既に更新を終了していますが、今のところ店じまいの予定はありません。 リンクフリー ですので、趣味や勉強のためでしたら、引用、転用、コピー、朗読、その他OKです。このサイトへのリンクについては こちら をご覧ください。 |

| ”Linux”は、Linus Torvalds 氏の各国における登録商標です。”Red Hat”及びRed Hatのロゴおよび Red Hat をベースとしたすべての商標とロゴは、各国におけるRed Hat, Inc. 社の商標または登録商標です。その他のプログラム名、システム名、製品名などは各メーカー、ベンダの各国における登録商標又は商標です。 |