|

|

CentOS4.8のインストール

|

CentOS4のインストールインストールの下準備インストーラの起動操作環境の設定Disk Druidの説明ディスクの設定ブートローダの設定ネットワークの設定ファイヤーウォール追加言語サポートタイムゾーンの選択rootパスワードを設定パッケージグループの選択1パッケージグループの選択2インストール準備完了パッケージのインストールおめでとうございます日付と時刻の設定ディスプレイの設定システムユーザーの設定追加のCDとインストール完了 |

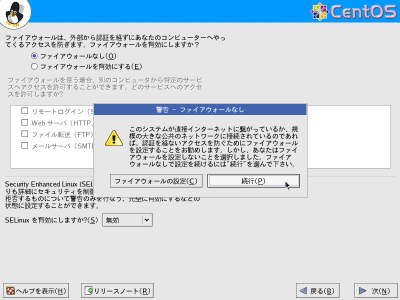

強固なセキュリティ環境は最後に現在構築中の ホスト機 に対する、外部からのアクセス制限を行う設定のステップです。 CentOS4 のファイヤーウォール機能は、通常の クライアント機 に提供されるファイヤーウォール機能と同じで、 パケット を ポート番号 によって選別し、ホスト機への通過、非通過を制御するものです。 CentOS4は WindowsOS などの普及度の高い クライアント 向け OS と違い、不正パケットに対しては非常に強固なOSといえるわけですが、それでも セキュリティホール が存在しないという訳ではありません。特に WAN 空間からのアクセスに対して何も対策をとらなければ、いかにCentOS4といえども不正侵入の餌食になりかねません。

ただ、現在構築しようとしているCentOS4による

公開サーバー

は、

LAN

空間に設置され、

ルーター

の

NAT

+

IPマスカレード

従ってこの場合、既にルーターで パケットフィルタリング が行われた状態で公開サーバー機にアクセスが行われますので、わざわざ公開サーバー機自身にファイヤーウォールを設置する必要はないでしょう。

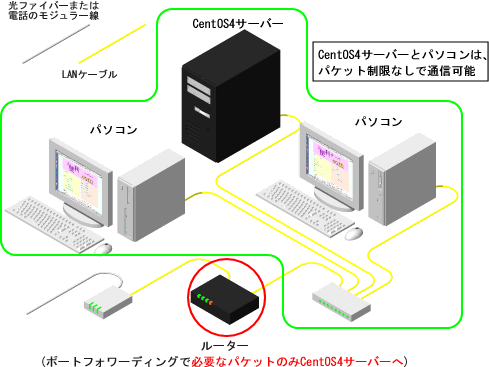

ルーターのポートフォワーディングを用いる場合のセキュリティ環境 またこの方法は、WAN空間からの パケットフィルタリングのすべてをルーターに任せているという形になるため、公開サーバーは同じ サブネット に設置されている別のホスト機からはパケット制限なしにアクセスできることになります。 従って、公開サーバー機を直接操作せず、サブネット内の別のクライアント用パソコンなどからリモート接続で操作する場合には、パケットフィルタリングのことを意識することなく作業できるというメリットがあります。 一方で、CentOS4自身のファイヤーウォール機能でパケットフィルタリングを行う場合、ルーターでのポートフォワーディングによるパケット制御は 理屈としては 不要です。

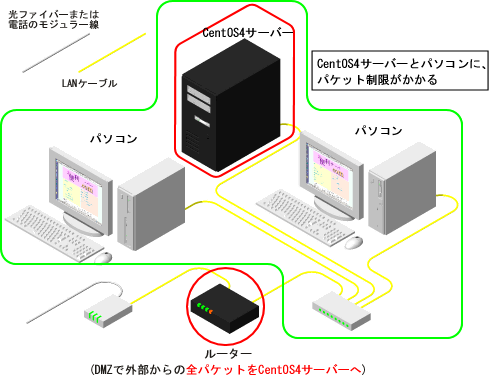

つまりこの場合には、ルーターWAN側からのすべてのパケットを公開サーバー機に通す、いわゆる

DMZ

DMZ+ファイヤーウォールを用いる場合のセキュリティ環境 ただしこの場合には、公開サーバー機は同じサブネット内にあるホスト機に対してもパケットフィルタリングを行ってしまいますので、LAN内のパソコンからリモート接続で自由自在に操作する、というわけにはいかなくなります。 |

||||||||

|

CentOS5で

サーバー構築なら これがベストかな? ↓ |

もちろん、ルーターにポートフォワーディング設定を行い、なおかつ公開サーバー機にパケットフィルタリングをかけても、特に不都合はありません。 それは例えば一つのドアに二つの鍵を取り付けるのと同じことで、万が一どちらかの設定に誤りがあったり、正常に機能しなかったりした場合には有効なセキュリティ対策といえます。 ただしこの場合には、単純にルーターだけにポートフォワーディング、あるいは公開サーバー機にだけファイヤーウォール、というセキュリティ環境に比べると、その分設定の手間は増えます。 特に構築途上の公開サーバー機では、この部分の設定を何度も変更しなければならなくなりますから、その都度二種類の設定変更を行うのはとても面倒です。 従ってこのような「二重のセキュリティ対策」は、余分な手間をかけないためにも、公開サーバーとしての一通りの設定が終わった後に行うべきであって、この段階ではどちらか一方にしておくべきでしょう。

|

||||||||

自宅サーバーに"SELinux"は不要このステップでは従来からのファイヤーウォールの設定に加えて、 SELinux の有効/無効の選択を行うようになっています。 SELinux は、比較的新しい ディストリビューション に実装されているシステムで、 LinuxOS に対して高度な セキュリティ 機能を付加します。 LinuxOSはもともと "root" という管理 アカウント によって、 OS とそのOS上で動作するすべての アプリケーション がコントロールできるように設計されています。 この仕組みは サーバー 管理者にとっては面倒がなくて良いのですが、逆に考えれば非常に危険な仕組みともいえます。 なぜなら、悪意を持った第三者に万が一 "root" アカウントによる ログイン を許してしまったら、サーバーを完全に 乗っ取られて しまうことを意味するからです。 「自分は誰かに見破られるような安易なrootのパスワードを設定したりしないよ。」 と、反論する方もいるかもしれませんが、実はそういう基本的な配慮だけでは不正進入を100%防ぎきれないという厳しい現実があります。 例えば、あるサーバーアプリケーションを "root" アカウントから デーモン として実行し、インターネット空間からのアクセスを受け付けているとします。 そして、もしもそのサーバーアプリケーションに欠陥があって、その欠陥を足がかりにその実行アカウントである "root" を制御されてしまう可能性を否定できないからです。 SELinuxはこういった問題を克服するために、サーバー上の権限をアプリケーションやファイル単位で分散させ、万が一不正進入を許しても被害を「ごく一部分に」とどめるための仕組みを提供します。 ただSELinuxはまだ過渡期の技術で、初心者レベルで確実に設定できるようなガイドラインやツール類も揃っていないため、「これからLinuxを始める」レベルのユーザーがどうにかできるほど簡単なものではありません。 また、SELinuxは強固なセキュリティを提供するものですが、少なくとも個人の公開サーバーには「過剰な」システムです。 SELinuxは、例えばたくさんの個人情報を扱うような 公開サーバー の運用を始め、「情報が漏れたらとんでもない損害を受けるかもしれない」ような場面になったときに、改めて勉強してから導入を検討しても良いと思います。

|

|||||||||

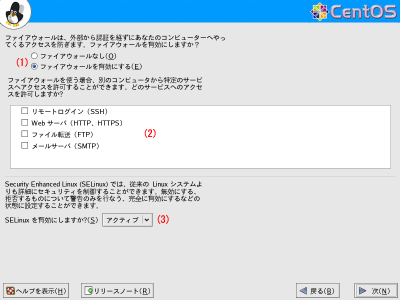

ファイヤーウォールとSELinuxの設定以下に、 "ファイヤーウォール" の初期画面を示します。 デフォルト では、 (1) の ファイヤーウォールを有効にする(E) にチェックが入っていますので、もしも CentOS4 のファイヤーウォールを利用する場合は、外部の ホスト からのアクセスを許可する プロトコル を (2) の欄から併せて選択することになります。 |

|||||||||

それぞれの

Well-Knownポート

の番号については、

を参考にしてください。

を参考にしてください。

|

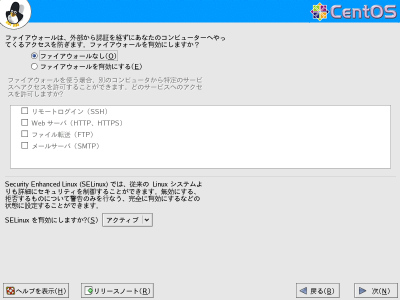

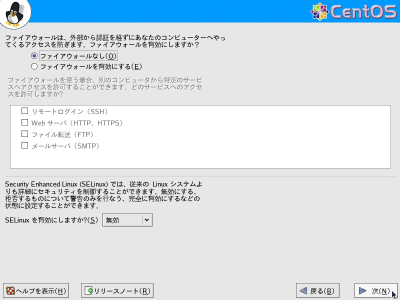

ただ、ここで選択できるのはたった5種類のプロトコルに過ぎず、CentOS3のファイヤーウォール設定の場合

従ってこれ以外のプロトコルの外部ホストからのアクセスを許可したい場合はCentOS4の インストール の終了後に適当な方法で追加設定を行う必要があります。 もちろん、この コンテンツ の推奨する方法である 「 ルーター の ポートフォワーディング 機能で必要なプロトコルを制御する」 のであれば、 ファイヤーウォールなし(O) を選択します。 (3) は SELinux の制御レベルの設定です。 前の説明のとおり、ここではプルダウンメニューから 無効 を選択して機能を停止しておきましょう。 設定が終わったら、 次(N) を左クリックしてください。 (1) で ファイヤーウォールなし(O) を選択している場合は以下のような ダイアログ が表示されます。 納得ずくの設定ですから、これはもちろん無視してかまいません。 続行(P) を左クリックして次の "追加言語サポート" のステップへ進んでください。

|

|

|

ネットワークの設定

<<Previous

|

Next>>

追加言語サポート

|

| このサイトは既に更新を終了していますが、今のところ店じまいの予定はありません。 リンクフリー ですので、趣味や勉強のためでしたら、引用、転用、コピー、朗読、その他OKです。このサイトへのリンクについては こちら をご覧ください。 |

| ”Linux”は、Linus Torvalds 氏の各国における登録商標です。”Red Hat”及びRed Hatのロゴおよび Red Hat をベースとしたすべての商標とロゴは、各国におけるRed Hat, Inc. 社の商標または登録商標です。その他のプログラム名、システム名、製品名などは各メーカー、ベンダの各国における登録商標又は商標です。 |